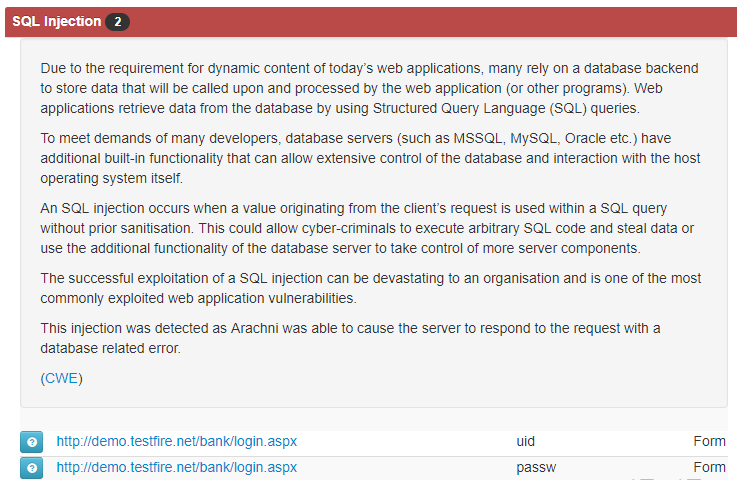

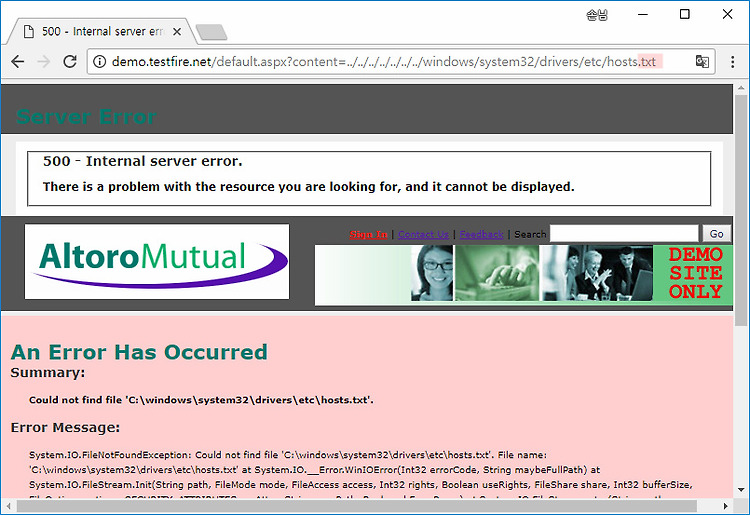

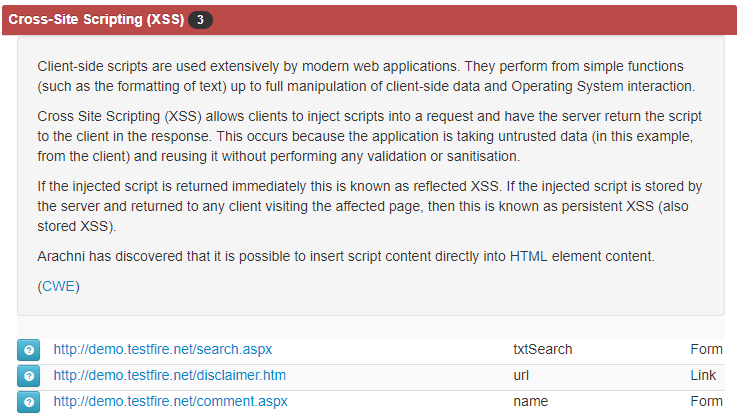

이번에도 Arachni를 이용하여 스캐닝을 하고 그에 대한 검증까지 해보는 시간을 갖도록 하겠습니다. 1. SQL Injection의 개념일단 스캐닝을 하기 앞서 SQL Injection의 개념을 이해하고 가도록 하겠습니다. SQL Injection은 웹 어플리케이션에서 데이터베이스로 전달되는 SQL 쿼리 값을 변조 및 삽입하여 비정상적인 방법으로 데이터베이스에 접근하는 공격기법을 의미합니다. 공격기법에 따라 다양한 유형이 존재합니다.① 논리적 에러를 이용하는 SQL Injectionor1=1 등의 논리적 에러를 발생시킬 수 있는 패턴을 이용한 인증우회 기법이며, 에러가 발생되는 사이트에서는 에러 정보를 이용하여 데이터베이스 및 쿼리 구조 등의 정보를 추측할 수 있습니다.예를 들어 사용자가 회원 ID에 ..