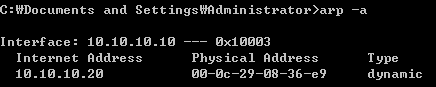

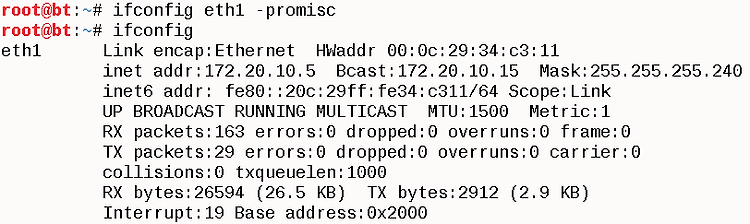

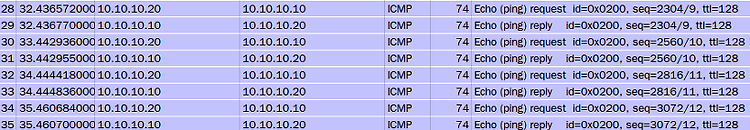

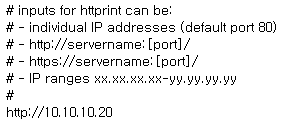

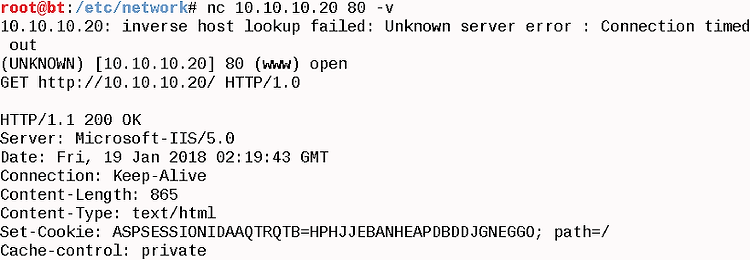

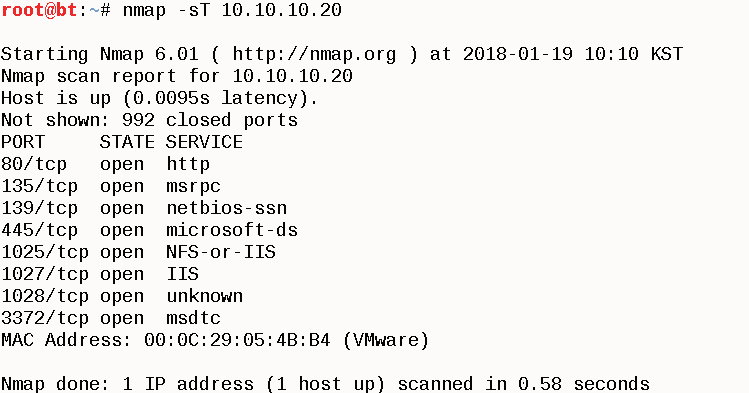

* ARP Spoofing-> 개념- ARP 프로토콜을 이용하여 동일 네트워크에 존재하는 두 Victim의 ARP 테이블에서 두 Victim의 IP에 대한 MAC주소를 Attacker자신의 MAC주소로 바꾸는 공격이다. [실습1]-> Victim2의 Mac Address를 Attacker의 MAC Address로 바꿔본다. -> 실습 환경 - Victim1 : WindowsXP ( IP : 10.10.10.10, MAC : 00-0C-29-9A-9E-2E) - Victim2 : Windows2000Server ( IP : 10.10.10.20, MAC : 00-0c-29-08-36-e9) - Attacker : BackTrack ( IP : 10.10.10.30, MAC : 00-0c-29-9d-96-3..